Chromium Webブラウザ

ChromeはCentOSでインストールできません。

代わりにChromeのベースとなったChromiumをインストールします。

■Chromium

Google ChromeはChromiumのソースコードを利用して作られました。

よってChromiumはGoogleがChromeに追加した機能を除いて基本的にChromeに類似です。

[Google Chromeの追加機能]

・Flash Players同梱/PDF Viewr統合

・自動アップデート機能/クラッシュレポート/RLZトラッキング送信

・H.264/AAC/MP3コーデック

Chromiumのページはこちら

Chromiumのページはこちら■インストール

Chromiumのサイトにはダウンロードのリンクが見当たりません。

GitHubのhirakendu/chromium_el_builderで公開のCentOS/ForumsのRPMをダウンロードします。

ダウンロードしたrpmパッケージを開きパッケージインストーラの案内に従ってインストールします。

インストールが完了すると[アプリケーション][インターネット][Chromium]で起動します。

GitHubのhirakendu/chromium_el_builderのページはこちら

GitHubのhirakendu/chromium_el_builderのページはこちら CentOS用Chromiumのダウンロードはこちら

CentOS用Chromiumのダウンロードはこちら■Chromeログイン

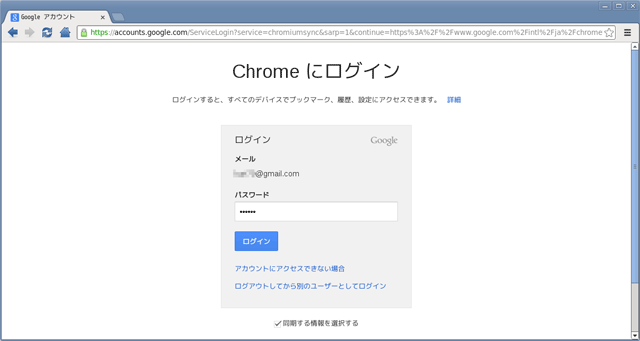

[Chromiumの設定][Chromiumにログイン]でChromeログイン画面が表示されます。

Chromeにログインして同期することでブックマークや設定情報をChromeから移行できます。

■結果

CentOSでChromiumを利用可能になりました。

Chromeにログインすれば同期が可能でブックマークなどの移行も一瞬で完了です。